Fałszywe maile od Poczty Polskiej, DHL itp.nie są wykrywane przez programy antywirusowe jednak mogą wyrządzić nieodwracalne szkody. Radzimy jak ustrzec się przez nimi.

Czym są spoofing oraz phishing można dowiedzieć się tu

http://www.mamkomputer.info/phishing-oraz-spoofing-co-to-jest-i-jak-sie-chronic,

a jako przykład przeanalizujmy kilka wiadomości, które w ostatnim czasie przyjęła moja skrzynka odbiorcza.

Nie od dzisiaj wiadomo, że cyberprzestępcy wykorzystują różnorodne narzędzia w swoich złych celach. Jednym z nich jest podszywanie się pod znane instytucje czy firmy, które przysyłają do nas rzekomo pilną wiadomość , wymagającą natychmiastowej reakcji – głównie zachęcającej do kliknięcia linka zawartego w niej lub pobranie i uruchomienie załącznika. Jest to najbardziej ogólny przykład spoofing’u. Większość z nas z pewnością miała już raz lub częściej okazję otrzymać tego typu wiadomość na swoją skrzynkę pocztową. Teraz pokażę, jak rozpoznać taką niechcianą wiadomość pod względem technicznym – gdyż autorzy takich wiadomości wciąż nie są doskonali i pewne szczegóły ich sztuczek można na pierwszy rzut oka wychwycić. Spójrzmy zatem na omawiane przeze mnie wiadomości:

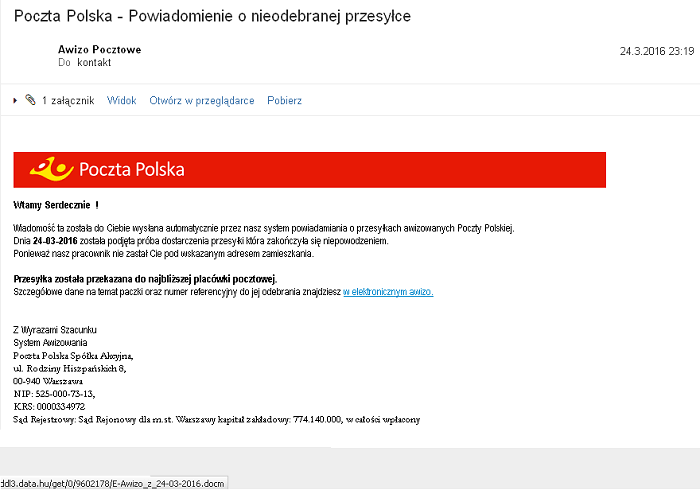

Zwróćmy zatem uwagę na link rzekomo prowadzący do elektronicznego awizo: nie prowadzi on do serwerów Poczty Polskiej, a jedynie do hostingu data.hu. W dodatku jest to link bezpośredni do pliku o rozszerzeniu docm – czyli pliku programu Microsoft Office Word, zawierającego makra – czyli to skrypty uruchamiane w tle, często bez wiedzy użytkownika, mogące wyrządzić mniejsze lub większe szkody w systemie.

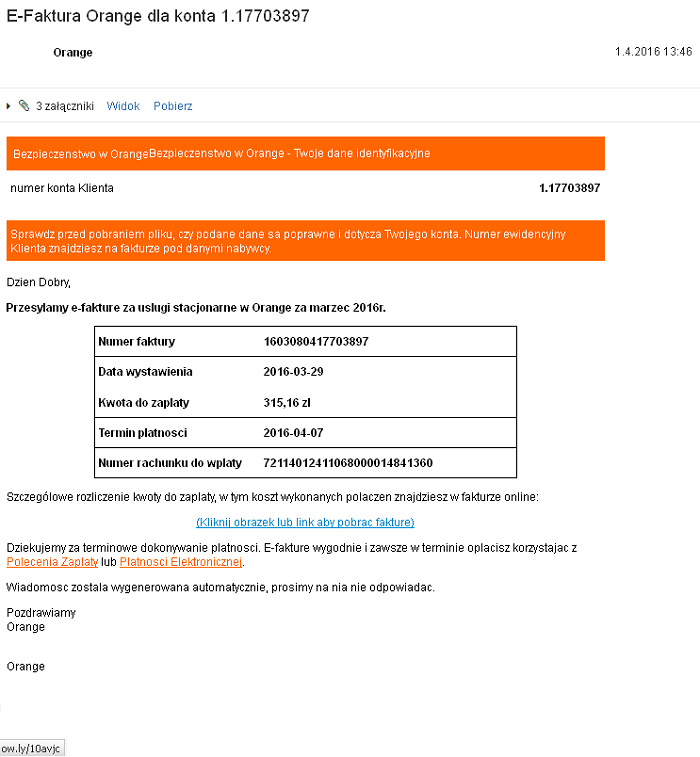

Wniosek: nawet jeśli już otworzymy taką wiadomość i mamy chęć zajrzeć do załącznika, zwróćmy uwagę (poprzez najechanie kursorem na link), czy rzeczywiście jest on tym, czego powinniśmy się spodziewać. Ciekawszy przykład to wiadomości rzekomo od Orange z fakturą w załączniku. Tutaj powinniśmy przede wszystkim zauważyć:

- powtarzający się tekst Bezpieczeństwo w Orange na pomarańczowym tle

- oraz brak polskich znaków w treści wiadomości.

Dla spostrzegawczych: ciekawostką jest, że rzekoma faktura została wystawiona 29 marca, a termin jej płatności mija 7 kwietnia – tj. 9 dni później. Z reguły czas płatności faktury to 7 lub 14 dni, ale na pewno nie taka nieregularna liczba dni jak 9 – można więc pomyśleć, że owe daty autor wymyślił zupełnie przypadkowo. Mamy tutaj sytuację podobną jak w poprzednim przykładzie – link prowadzący do pobrania faktury nie prowadzi do serwerów Orange, ale do niejakiej witryny ow.ly, z której (sprawdziłem) następuje przekierowanie do jakiejś innej, z niebezpieczną zawartością w postaci gotowego do pobrania backdoor’a – widać ten link w lewym dolnym rogu na dużym obrazku.

Kolejny atrybut to brak jakichkolwiek danych osobowych odbiorcy – przeważnie wiadomości od takich nadawców zawierają choćby imię i nazwisko adresata a powyższe wiadomości do złudzenia wyglądają jakby były rozsyłane masowo do wielu odbiorców.

Oczywiście nie wspomnę o tym, że naszą czujność powinien w takich przypadkach przede wszystkim wzbudzić fakt, że nie oczekujemy na żadną przesyłkę od Poczty Polskiej albo na pewno nie posiadamy usług w Orange.

Ponadto, dobrze jest spojrzeć na adres nadawcy – ponieważ wtedy widzimy jego prawdziwy adres, np. ppinata@oriono.kr (jak w przypadku z awizem z Poczty Polskiej) – a z takiego adresu Poczta Polska z pewnością nie wysyła wiadomości do swoich klientów.

Myślę, że po przeczytaniu tego artykułu z kilkoma podpowiedziami, jak ustrzec się przed skutkami otwierania fałszywych wiadomości, łatwiej będzie teraz od razu zauważyć próby nakłonienia do pobrania i uruchomienia niebezpiecznej zawartości, a tym samym można zwiększyć bezpieczeństwo swojego komputera.